<<그림이 포함된 원고입니다.

그림은 웹상에서 잘 보이지 않을 수 있습니다. 전체 내용은 첨부된 PDF 문서를 참고하세요>>

141218_한수원해킹.pdf

에너지정의행동 성명서

(110-876) 서울 종로구 숭인동 76 롯데캐슬천지인 지동 205호 전화)02-702-4979/팩스)02-704-4979

《2014년12월19일(금)|총8매|문의:에너지정의행동 이헌석 (02-702-4979/010-2240-1614)》

한수원 해킹공격 여부도 은폐?

9일부터 시작된 한수원 해킹 공격,

해킹했다고 공개적으로 떠들어도 계속 방치

메일을 통한 공격은 9일부터 시작. 보안업체는 10일 최초 리포팅.

해커는 15일부터 보안문서 네이버 블로그에 띄워, 18일 저녁까지 무방비로 정보 공개

블로그 게시 직후 포털에 핵발전소 해킹 자료있다는 게시물까지 올라와

한수원의 보안문서 유출에 대한 에너지정의행동 성명서

한국수력원자력(한수원)의 전 직원의 개인정보와 내부 자료가 유출되는 사상 초유의 일이 벌어졌다.

그동안 한수원은 핵발전소는 사이버테러로부터 안전하다고 장담해왔으나 현실은 전혀 그렇지 않다는 것을 보여준 사례가 될 것이다. 그간 언론보도와 에너지정의행동이 자체 분석한 내용을 보면 한수원은 해킹 시도 자체에 대해 은폐했거나 초동대처에 실패한 것으로 보인다.

보안업체인 안랩(Ahnlab)과 하우리는 지난 9일 핵발전소 보안담당자들에게 메일 공격이 있었다며, 주의를 요망하는다는 내용을 이미 파악하고 있었다. 특히 안랩은 10일자 리포팅을 통해 “Who am I?”라는 내용을 컴퓨터 부트영역을 덮어씌우는 바이러스가 있으니 주의를 요망한다는 내용을 밝힌 바 있다. 하우리의 경우에도 12일자 자료를 통해 관련 내용을 밝혀 이미 핵발전소에 대한 해킹이 9일부터 시작되고 있었음을 알수 있다.

이런 내용이 보고되고 보안전문 언론매체를 통해 보도되었음에도 한수원은 적절한 조치를 취하지 않았다. 해커는 15일 더욱 대담하게 네이버에 자신의 블로그를 개설하고 자신이 갖고 있던 한수원 직원 개인정보와 도면, 대통령 친서 등을 공개한다.

하지만 이에 대한 초동대처 역시 전혀 이뤄지지 않았다. 해커가 올린 게시물은 네이트 등 다른 포털 사이트에서 “사이버 테러”라며 알려지기도 했다. 그리고 17일 언론을 통해 신상정보가 유출되었다는 기사가 보도되었음에도 불구하고 해당 싸이트는 폐쇄되지 않고 있다가 본격적으로 문제가 되기 시작한 어제(18일) 저녁 8시 경에야 폐쇄되었다.

자세한 해킹 경로, 피해 상황, 배후 등은 관계기관 조사를 통해 살펴봐야겠지만, 이번 일은 한수원이 얼마나 사이버 테러에 안일하게 대응하고 있었는지를 보여준 분명한 사례이다.

2010년 이란, 2014년 일본의 핵시설이 사이버공격을 받아 큰 피해를 입은바 있다. 이란의 경우 전문적인 공격을 통해 1천개 이상의 원심분리기가 파괴되는 물리적 피해를 입었고, 일본의 경우 무려 4만2천여건의 문서가 유출되기도 하였다.

핵시설은 언제나 해커들의 단골 공격 대상이었다. 세간의 관심을 끌기 좋을뿐더러 피해 발생시 천문학적인 피해가 발생하기 때문이다. 그간 한수원은 부품 납품 비리사건으로 국민들을 불안하게 만든바 있다. 그러나 이제 한수원은 초동대처 미숙으로 또 다시 국민들을 불안하게 만들고 있다. 특히 미리 사이버 공격을 파악하고 있었음에도 이를 공개하고 대처하지 못한 점, 주요 유출 자료들이 3일 이상 인터넷 포털에 띄워져 있었던 점 등은 매우 심각하게 지적되어야 할 대목이다.

어떻게 이런 일이 가능한지 우리는 분노하지 않을 수 없다. 철저한 진상조사와 함께 관계자처벌, 그리고 국민이 안심할 수 있는 재발 방지 대책을 다시 한 번 촉구한다.

2014.12.19.

에너지정의행동

<문의 : 에너지정의행동 이헌석 (02-702-4979 / 010-2240-1614)>

<첨부 : 한수원 해킹 관련 일지>

<첨부 : 최근 해외 핵시설 해킹사례(이란, 일본)>

<첨부 : 한수원 해킹 관련 일지>

한수원 해킹 관련 일지

○ 2014년 12월 9일 : 9일 첫 메일 공격 진행.

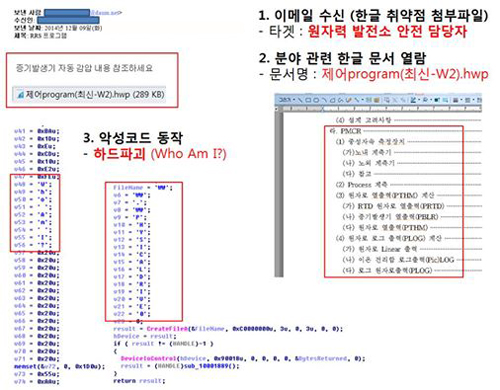

<한글 취약점을 이용한 하드 파괴 악성코드(출처 : 하우리/보안뉴스)>

○ 2014년 12월 10일 오후 6시 : 안랩, “취약점 한글파일을 이용한 MBR 파괴기능 악성코드 등장” 리포팅

- 안랩(Ahnlab), 12월 9일 접수된 한글 문서 취약점 발견 리포팅.

- 백도어 기능 이외에 주요 파일 파괴, MBR 파괴 기능. 주의 요망.

- 총 9개의 문서 파일 접수. 모두 동일한 악성파일 포함.

- 2014년 12월 10일 오전 11시가 되면 MBR 파괴 기능 작동.

- 감염된 이후 부팅시키면 “Who Am I?"라는 문구만 나오는 상태로 바뀜.

* 참고 : MBR(master boot record, 마스터 부트 레코드)란 컴퓨터 부팅을 관장하는 부분이다. MBR이 파괴되면 컴퓨터가 부팅되지 않는다.

○ 12월 12일 : 언론(보안뉴스) 사이버 공격 첫 보도. “원자력발전소 등 타깃 사이버테러 징후 포착”, “원전 타깃 사이버공격, 다행히 큰 피해 없었다”

- 악성코드가 “증기발생기 자동감압 내용 참고하세요”라는 내용으로 한국수력원자력 핵발전소 안전담당자에게 메일 발송.

- 첨부문서 “제어program(최신-W2).hwp”를 열면 악성코드 동작→하드파괴(Who Am I?)

- 한수원 관계자 인터뷰(보안뉴스), “이메일을 통해 들어온 악성코드는 관계기관에 의해 9일 최초 발견됐으며, 내부적으로는 피해가 거의 없다”

○ 12월 15일 저녁 : “원전반대그룹”, 네이버 블로그에 파일 올림

- 자신을 “원전반대그룹”이라고 밝힌 이가 네이버 블로그에 해킹했다고 주장하는 파일을 올림

· 한수원 전체 직원 인적사항(이름, 사번, 소속, 직급, 메일주소, 핸드폰 번호 등)

· CANDU 제어 프로그램 해설

<‘원전반대그룹’이 올린 게시물>

○ 12월 15일 저녁 9시경 : 네이트 게시판에 핵발전소 사이버테러 관련 글 올라옴.

- SNS나 다른 포털을 통해서도 비슷한 글들이 배포되었을 가능성 있음.

<네이트 게시판 검색 캡쳐 화면>

○ 12월 17일 오전 : 보안뉴스, “한수원 임직원 10,799명 개인정보 유출” 보도

○ 12월 18일 : 주요 일간지, 방송 한수원 해킹 관련 보도

○ 12월 18일 오후 2시경 : “원전반대그룹”, 추가로 파일 올림

- 추가로 파일 올림

· 고리1호기 “AUX. Building Chilled Water” 도면 등

· 월성1호기 감속재계통 ISO 도면 파일

· 원자력발전소 주변 주민 방사선량 평가 프로그램(K-DOSE 60 Ver. 2.1.2) 캡쳐 화면

· 박근혜대통령의 “아랍에미리트 왕세제에게 보낸 친서” 파일

- 16,250개의 바이러스 파일을 보냈다고 주장.

○ 12월 18일 : 한수원 해명 보도자료, “개인정보는 사외 인터넷망을 통해 유출된 것으로 추정”

- 한수원, “사내 업무망과 사외 인터망 분리 운영”, “업무자료 안전하게 보관 중”

- “누출된 자료는 사외 인터넷망을 통해 유출된 것으로 추정”,

- “현재 사이버 보안강화를 위한 정보보안 컨설팅 수행 중”

○ 12월 18일 저녁 8시경 : 네이버, 해당 블로그를 비공개로 전환.

- 비공개 전환(저녁 8시경) 이전까지는 누구나 해당 블로그에서 모든 파일을 다운 받을 수 있었음

○ 12월 18일 저녁 : 한수원, “서울중앙지검에 수사의뢰”

<첨부 : 최근 핵발전소 해킹 사례>

최근 핵시설 해킹 사례(이란, 일본)

<이란 나탄즈 우라늄 농축시설 : 스턱스넷(Stuxnet) 공격>

○ 스턱스넷(Stuxnet) 개요 :

- 국가 및 산업의 주요기반시설을 제어하는 시스템을 대상으로 한 공격. 극도로 정교하고 군사적 수준의 첫 번째 사이버 무기로 지칭됨.

- Microsoft 사의 4개 제로데이 취약점을 이용.

- 2010년 6월 최초발견. USB 드라이브나 네트워크 공유 폴더 등을 통해 전파.

-

- 구체적으로 지멘스사의 논리제어장치(PLC)코드를 변경하여 중요 기반시설의 공격과 파괴를 목적으로 함.

- 2010년 7월, 공격 시작.

- 2010년 11월, 이란 대통령, 스턱스넷으로 우라늄농축 프로그램 원심분리기 감염 공식 확인. (나탄즈 우라늄 농축시설)

· 원심분리기 기능 30% 감소. 기술적인 문제로 여러차례 가동 정지

· 과학국제안보연구소(ISIS), 최대 1천개의 원심분리기가 파괴된 것으로 추정. (원심분리기 속도 증가 혹은 감소, 이웃 튜브와의 접촉 유도 등)

- 같은해 11월, 지멘스사, 전세계 22명의 고객이 감염사실을 보고했다고 밝힘.

- 출처 : 『IBM, “스턱스넷 상세분석보고서”, 2010.12.』와 『Wiki백과』 내용 정리

<일본 몬주 고속증식로>

○ 개요 : 일본 원자력연구개발기구(JAEA)는 후쿠이현 몬주 고속증식로가 외부 해킹 공격에 의해 내부 정보가 유출되었다고 밝힘(2014.1.6.)

○ 주요 내용

- 1월 2일 : 시설 보안 관계업체로부터 5일 동안 33회에 걸쳐 정보유출 시도로 의심되는 통신기록이 있었다는 통보 받음.

· 조사 결과 동영상재생프로그램(곰플레이어)를 통해 악성 코드가 유입된 것으로 추정

- 1월 16일 : 몬주 고속증식로 당직근무자용 PC 1대가 컴퓨터 바이러스에 감염, 보고서 및 메일 내용(42,000건)이 유출. (감염된 PC가 원자로 시설물을 제어할 수 있는지 여부는 밝히지 않음)

- 일본원자력규제위원회는 몬주 고속증식로 운영자들에게 핵물질에 대한 테러공격 및 기타 악성행위로부터 보호하기 위한 적절한 보안조치를 취할 것을 권고

- 출처 : 『한국인터넷진흥원, “월간 「Cyber Security Issue」 1월 동향”, 2014년 2월』 중 일부를 요약

<끝>

댓글 달기